信息收集之测试网络范围

本文最后更新于 2024-10-17,文章内容距离上一次更新已经过去了很久啦,可能已经过时了,请谨慎参考喵。

title: 信息收集之测试网络范围

tags:

- 测试网络范围

- 信息收集

categories:

- 网络安全

top_img: false

cover: '/upload/cdn2files/20200805150733.png'

abbrlink: 898da453

date: 2020-05-13 14:39:30

updated: 2020-05-14 15:53:25

copyright:

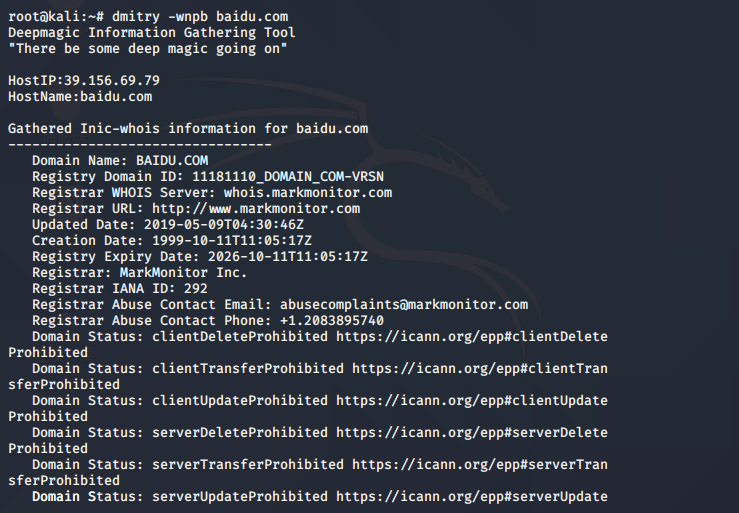

域名查询工具DMitry

DMitry工具是用来查询IP或域名WHOIS信息的,WHOIS是用来查询域名是否已经被注册及已经注册域名的详细信息的数据库

dmitry -wnpb [目标]

输出的信息显示了目标域名额IP地址、WHOIS信息以及开放端口等,虽然可以看到很多信息,但是还不能判断出这个网络范围,因为一般路由器和防火墙等并不支持IP地址范围的方式,所以经常要把IP地址转换成子网掩码的格式、CIDR格式和思科反向子网掩码格式等。

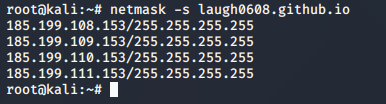

可以使用netmask工具进行IP范围、子网掩码、CIDR和Cisco等格式之间进行互相转换,例如:

netmask -s laugh0608.github.io

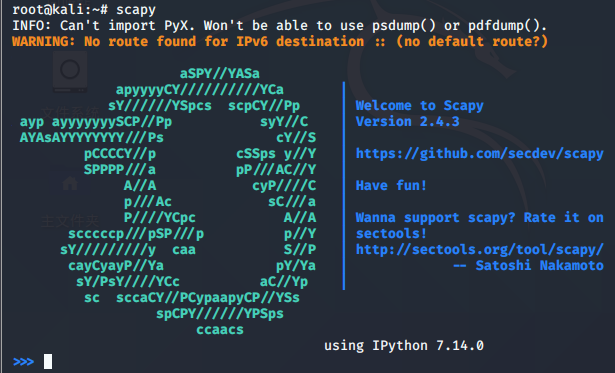

跟踪路由工具Scapy

Scapy是一个强大的交互式数据包处理工具、数据包生成器、网络扫描器、网络发现和包嗅探工具。它提供多种类别的交互式生成数据包或数据包集合、对数据包进行操作、发送数据包、包嗅探、应答和反馈匹配等功能。

scapy

启动工具:

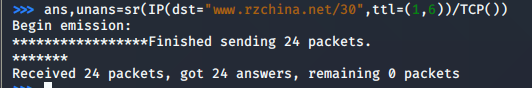

使用 sr() 函数实现发送和接受数据包:

ans,unans=sr(IP(dst="www.rzchina.net/30",ttl=(1,6))/TCP())

收到24个包,相应24个,保留0个数据包。

以表的形式查看数据包发送情况:

ans.make_table(lambda(s,r):(s.dst,s.ttl,r.src))

因为python版本原因,命令失效,无法演示。

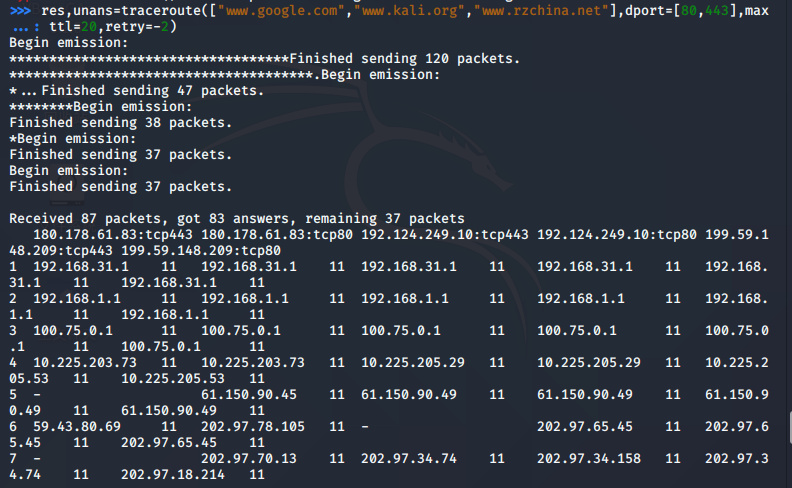

查看TCP路由跟踪信息:

res,unans=traceroute(["www.google.com","www.kali.org","www.rzchina.net"],dport=[80,443],maxttl=20,retry=-2)

输出的信息显示了Google、kali、rzchina三个网站链接后经过的地址,RA表示路由区,SA表示服务区。路由区是指当前系统中移动台当前的位置,RA(Routing Area)的标识符是RAI,RA是包含在LA内的。服务区是指移动台可获得服务的区域,即不同通信网用户无需知道移动台的实际位置而与之通信的区域。

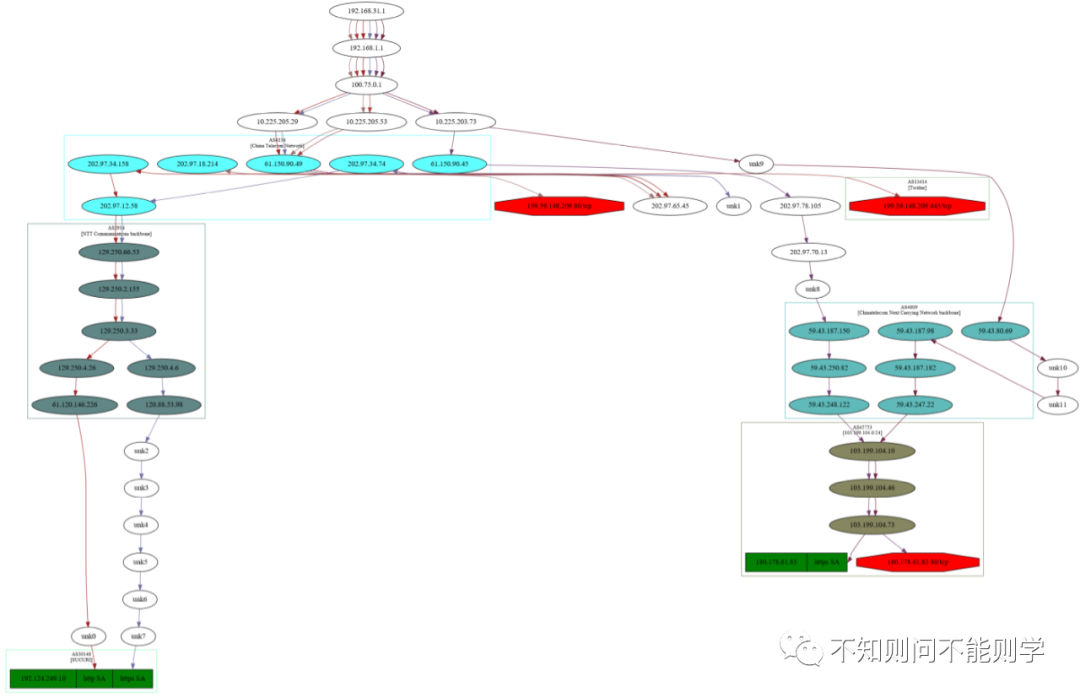

图形模式显示路由跟踪结果:

res.graph()

我的攻击机的环境好像启动不来,但是爆出了窗体的代码,估计是个bug,不过可以使用以下命令另存为:

res.graph(target=">/home/graph.svg")

使用 exit() 命令退出